Nginx服务器版本号泄露的安全隐患,强调了攻击者如何利用已知漏洞进行攻击

在网络安全领域,服务器信息的暴露通常被视为一种潜在的风险。特别是Nginx服务器的版本号暴露,几乎相当于向攻击者明牌,增加了被针对性攻击的可能性。本文将介绍如何减少服务器信息的泄露,并提供一种比关闭server_tokens更灵活、更隐蔽的方法。

01. 暴露版本号的危害

我们可能会疑惑,泄露Nginx的版本号到底有什么危害?实际上,攻击者通过恶意构造请求可以利用已知的漏洞发起攻击。例如,在Nginx 1.15.6 和 1.14.1 之前的版本中,HTTP/2 的实现存在漏洞,恶意请求可能导致Nginx的内存消耗过大,严重时甚至会导致拒绝服务(DoS)攻击。

02. 大型网站的处理方式

大型网站通常会隐藏服务器的版本号,甚至会自定义Web引擎的名称。以下是天猫和京东的做法:

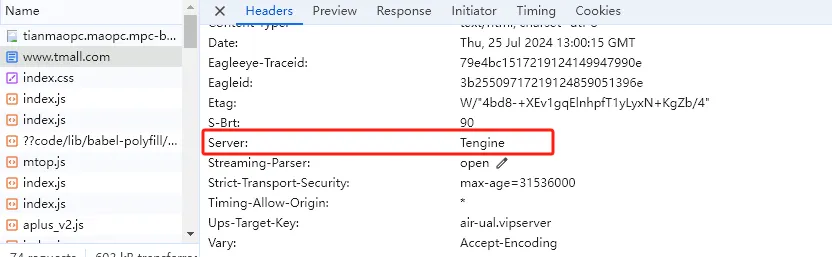

天猫:

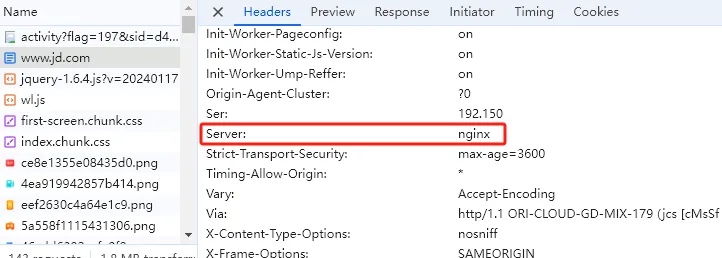

京东:

如图所示,天猫和京东的服务器并没有显示任何Web引擎的版本号信息,这有效避免了版本号泄露可能带来的安全问题。

03. 实用方法介绍

我们可以使用headers-more-nginx-module模块的指令来灵活隐藏或自定义服务器的版本号。以下是具体实现方法:

在http块中全局生效:

http {

more_set_headers 'Server: SRE';

}

在server块中局部生效:

server {

more_set_headers 'Server: SRE';

}

配置完成后,响应头中的Server字段将返回自定义值"SRE",从而增加攻击者识别服务器类型和版本的难度,大幅提高安全性。

其他实用指令

more_clear_headers: 删除指定的HTTP头。

location / { more_clear_headers 'Server'; }这将从响应头中移除

Server字段。more_set_input_headers: 修改传入请求的HTTP头。

location / { more_set_input_headers 'X-Forwarded-Proto: https'; }该指令为所有传入请求添加或修改

X-Forwarded-Proto头。more_clear_input_headers: 删除传入请求的指定HTTP头。

location / { more_clear_input_headers 'User-Agent'; }这将删除传入请求中的

User-Agent头。

04. 结语

通过合理配置Nginx的server_tokens指令并使用headers-more-nginx-module模块,我们能够有效隐藏Nginx的版本号,并进一步伪装服务器信息。这样不仅提升了服务器的隐蔽性,还增加了攻击者识别和攻击的难度,从而提高了整体的安全性。Nginx的安装配置可能看似简单,但要构建一套具备抗攻击能力的Nginx,往往需要实用插件的支持和合理的配置。